Nowy model telefonu komórkowego, umożliwiający wykrywanie niestandardowego zachowania sieci, pomógł już zidentyfikować w USA 19 tajemniczych stacji bazowych nie stosujących szyfrowania. Na czym polega zagrożenie?

Nowy model telefonu komórkowego, umożliwiający wykrywanie niestandardowego zachowania sieci, pomógł już zidentyfikować w USA 19 tajemniczych stacji bazowych nie stosujących szyfrowania. Na czym polega zagrożenie?Na fali publikacji dotyczących wszechobecnych podsłuchów popularność zyskują rozwiązania oferujące wyższy poziom prywatności. Wśród telefonów komórkowych do tej pory dominowało podejście oparte na szyfrowaniu wszystkich połączeń, jednak pojawia się też nowy, bardziej ofensywny trend – wykrywanie potencjalnych ataków i ich blokowanie.

Telefon z firewallem

Korzystanie z telefonu komórkowego wiąże się nieuchronnie z potencjalnymi ryzykami wynikającymi z architektury używanych urządzeń i oprogramowania. Jeśli zapomnimy na chwilę o atakach na poziomie systemu operacyjnego i aplikacji samego telefonu, najpoważniejszymi zagrożeniami będą podsłuch transmisji oraz ataki na procesor sygnałów radiowych (baseband).

Na rynku pojawił się telefon, który powyższe ataki pozwala wykryć oraz przed niektórymi się uchronić. Jest to CryptoPhone, pierwszy – według jego producenta – telefon z wbudowanym firewallem chroniącym przed atakami na procesor sygnałów i pozwalający na wykrycie prób podsłuchu transmisji. Jak przebiegają takie ataki i jak można im zapobiegać – przeczytacie poniżej.

Szyfrowanie, którego czasem nie ma

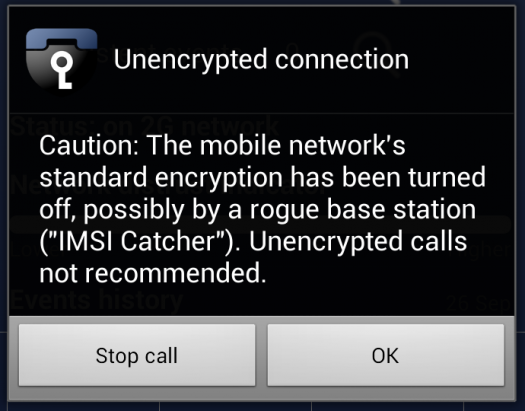

Od wielu lat wszystkie transmisje w sieciach komórkowych w cywilizowanych krajach są szyfrowane. Istnieje kilka standardów szyfrowania. Te najprostsze zostały złamane zaraz po ich ogłoszeniu (A5/2, łamane w czasie rzeczywistym), inne stawiały przez kilka lat opór (A5/1, łamane prawie w czasie rzeczywistym <1s), jeszcze inne oficjalnie do tej pory nie zostały złamane, choć sprzedawcy sprzętu podsłuchowego oferują „rozwiązania problemu” (KASUMI, SNOW). Dostępne na rynku urządzenia służące do podsłuchiwania transmisji komórkowych, tzw. jaskółki lub IMSI-Catchery, mają oczywiście różne możliwości techniczne i ceny. Najprostsze i najtańsze (a także najłatwiej dostępne) po prostu oszukują telefon komórkowy mówiąc mu „cześć, tu twoja stacja bazowa, niestety nie obsługuję szyfrowania zatem porozmawiajmy otwartym tekstem”. Transmisja odbywa się wtedy w standardzie A5/0, nie wymagającym łamania żadnych kluczy. Na stacje bazowe, wymuszające stosowanie A5/0, trafili w sierpniu w USA użytkownicy telefonów CryptoPhone.

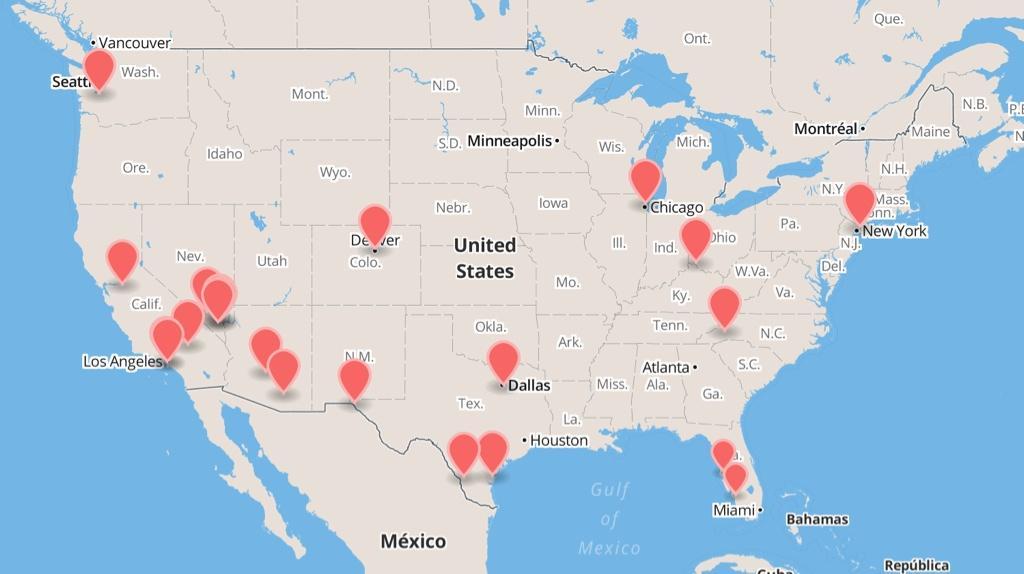

19 BTSów, które nie chcą szyfrować komunikacji

Jak poinformował magazyn PopSci, użytkownicy flagowego produktu firmy GSMK, telefonu CryptoPhone 500, w ciągu ostatnich tygodni zgłosili 19 stacji bazowych, które nie oferowały szyfrowania w trakcie połączenia. CryptoPhone 500 automatycznie ostrzega swojego użytkownika przed korzystaniem z takiej stacji bazowej.

Wykryte podejrzane stacje bazowe zostały naniesione na mapę, jednak do tej pory brak spójnego wyjaśnienia ich pochodzenia. Według PopSci część z nich znajduje się na terenie baz wojskowych, co może np. sugerować ich użycie jako systemu monitoringu ruchu osobowego na terenie bazy (IMSI Catcher np. potrafi rejestrować pojawiające się w jego zasięgu aktywne karty SIM i urządzenia w nie wyposażone, by identyfikować anomalie).

Jak na razie brak potwierdzonych informacji o pochodzeniu odkrytych stacji bazowych nie stosujących żadnego szyfrowania, jednak być może z czasem i wzrostem popularności CryptoPhone’a pojawi się więcej informacji na ten temat. Brak szyfrowania nie jest jednak jedynym problemem wykrywanym przez ten telefon.

Ataki na procesor sygnałów radiowych

Bardzo ciekawym tematem są możliwe ataki na procesor sygnałów radiowych. Większość użytkowników telefonów nie zdaje sobie sprawy z tego, ze ich urządzenia, oprócz głównego procesora, odpowiedzialnego za obsługę ekranu, klawiatury i innych interfejsów użytkownika, posiadają także między innymi procesor wyspecjalizowany w obsłudze sygnału radiowego, używanego do komunikacji z siecią komórkową. Procesor ten posiada swoje własne oprogramowanie oraz pamięć, z reguły niedostępne z poziomu użytkownika. Na tegorocznej konferencji Black Hat zaprezentowano skuteczne ataki na telefony Blackberry, Apple i Google, umożliwiające uzyskanie nieautoryzowanego dostępu do urządzenia.

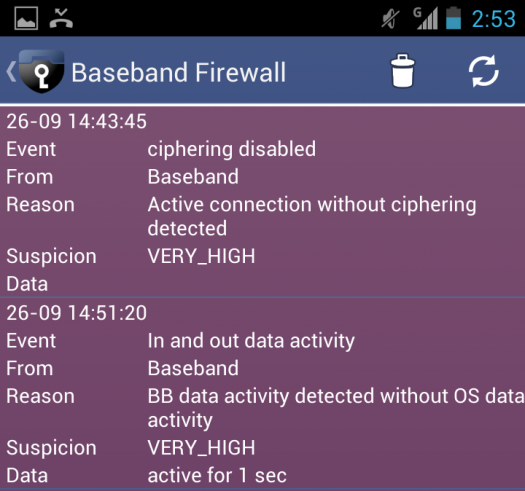

Atakujący najpierw przejmuje kontrolę nad połączeniem telefonu (przez IMSI Catcher) a następnie wysyła odpowiednie, błędne polecenia, podszywając się pod sieć komórkową, wykorzystując błędy w oprogramowaniu procesora sygnałów radiowych. CryptoPhone 500 według jego producenta chroni przed takimi atakami za pomocą opatentowanego firewalla. Specjalne wbudowane oprogramowanie monitoruje całą aktywność telefonu i potrafi identyfikować następujące anomalie:

- niestandardowe identyfikatory stacji bazowych (odbiegające od wcześniej zapamiętanych)

duże zmiany siły sygnału stacji bazowej (wynikające np. z włączenia IMSI Catchera w bezpośredniej okolicy)

nagłe wyłączenie szyfrowania

nagłe obniżenie standardu sieci (np. z 3/4G do łatwiejszego w podsłuchiwaniu 2G)

analiza komunikacji z siecią pod kątem niestandardowych poleceń

analiza komunikacji telefonu w zestawieniu z aktywnością użytkownika (np. telefon jest uśpiony, nie używany od wielu minut i nagle zaczyna przesyłać duże ilości danych mimo braku jakiejkolwiek interakcji z użytkownikiem)

analiza aktywności mechanizmów telefonu (np. włączenie kamery mimo braku takiego polecenia od użytkownika).

Brzmi fantastycznie, prawda? Niestety jak podaje magazyn Wired, przyjemność posiadania takiego telefonu to koszt ok. 10 000 PLN. Obecnie firma oferuje model oparty na Samsungu Galaxy S3 z całkowicie zmodyfikowanym oprogramowaniem. Jest to rzekomo „wzmocniony” Android, z którego usunięto kilkaset błędów (trudno nam wierzyć w tę liczbę) oraz specjalnie napisane oprogramowanie dla procesora sygnałów radiowych. Dodatkowo produkt jest obecnie dostępny tylko dla klientów korporacyjnych.

Inne rozwiązania

Co zatem może zrobić zwykły użytkownik? Na rynku jest kilka alternatyw, które co prawda nie oferują tak rozbudowanych funkcji, ale przynajmniej mogą dać poczucie większego bezpieczeństwa. Firma xcell oferuje telefony ostrzegające przed brakiem szyfrowania sieci komórkowej. Darshak to z kolei aplikacja dla Galaxy S3 (tylko z oprogramowaniem 4.1.2) oferująca podobne ostrzeżenia. Prawdopodobnie wykrywanie braku szyfrowania będzie także dostępne w Neo900. Trwa także projekt stworzenia wykrywacza IMSi Catcherów, ale daleko mu do sukcesu. Niestety mimo wielu próśb użytkowników API Androida do tej pory nie udstępnia nawet informacji o rodzaju szyfrowania sieci.

Jeśli znacie inne rozwiązania umożliwiające wykrywanie i blokowanie opisanych powyżej ataków, to czekamy na komentarze. Polecamy także lekturę ciekawej pracy na temat możliwości wykrywania IMSI Catcherów w praktyce.

Źródło: http://zaufanatrzeciastrona.pl/post/tel ... podsluchu/